Внутренний нарушитель с низким потенциалом — это сотрудник компании, который имеет низкую мотивацию и не проявляет активности в своей работе. Он может наносить ущерб организации, не выполнять свои обязанности или даже злоупотреблять своими полномочиями. Определение такого нарушителя и его отслеживание важно для сохранения эффективности работы и безопасности компании.

Разработка сценариев реализации угроз

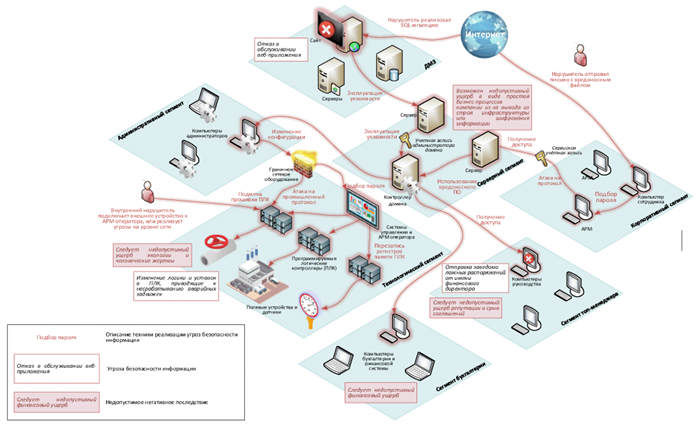

В рамках борьбы с внутренними нарушителями с низким потенциалом необходимо разработать сценарии реализации угроз, чтобы своевременно выявить и предотвратить возможные инциденты. Разработка таких сценариев позволяет предвидеть возможные ситуации и готовиться к ним, а также улучшать систему безопасности компании в целом.

Этапы разработки сценариев реализации угроз:

- Анализ рисков. Первым шагом необходимо провести анализ рисков, оценить вероятность и возможные последствия каждой угрозы. Для этого можно использовать статистические данные, опыт предыдущих инцидентов и экспертные оценки.

- Определение потенциальных угроз. На основе проведенного анализа рисков необходимо определить конкретные потенциальные угрозы, с которыми может столкнуться компания. Это могут быть утечка конфиденциальной информации, хищение имущества, незаконный доступ к системам и т.д.

- Разработка сценариев. Далее необходимо разработать сценарии реализации каждой угрозы. Это позволит определить возможные пути проникновения, способы обхода существующих защитных механизмов, а также последствия и меры предупреждения каждого сценария.

- Тестирование сценариев. После разработки сценариев необходимо провести тестирование, чтобы проверить их реализуемость и эффективность. Для этого можно использовать симуляционные модели или провести тестирование на реальных данных.

- Обновление сценариев. Сценарии реализации угроз не являются статичными и должны периодически обновляться и уточняться. По мере развития технологий и появления новых угроз необходимо вносить изменения в существующие сценарии или разрабатывать новые.

Примеры сценариев реализации угроз:

Для наглядности рассмотрим несколько примеров сценариев реализации угроз:

- Утечка конфиденциальной информации: сотрудник, имеющий доступ к конфиденциальным данным, передает их третьим лицам в обмен на финансовое вознаграждение;

- Незаконный доступ к системам: сотрудник, знакомый с системами безопасности, обходит их и получает несанкционированный доступ к системам;

- Хищение имущества: сотрудник использует свой доступ к офису или складу компании для кражи имущества.

Разработка сценариев реализации угроз является важным шагом для обеспечения безопасности компании. Внедрение таких сценариев позволяет заранее предотвращать возможные инциденты, разрабатывать соответствующие меры предупреждения и улучшать систему безопасности в целом.

Что такое модель угроз и кому необходимо ее разрабатывать

Разработка модели угроз является важной задачей для различных организаций, включая следующие:

1. Компании и предприятия

Компании и предприятия, особенно те, которые имеют ценную коммерческую информацию или работают с конфиденциальными данными клиентов, должны разрабатывать модель угроз. Это позволяет им определить наиболее вероятные угрозы и принять соответствующие меры для предотвращения возможных атак и утечек данных.

2. Государственные организации

Государственные организации должны разрабатывать модель угроз для защиты государственных секретов и обеспечения безопасности национальных информационных систем. Это позволяет им лучше понять потенциальные угрозы и разработать стратегии для противодействия им.

3. Информационные центры и сервис-провайдеры

Информационные центры и сервис-провайдеры, такие как банки, провайдеры интернет-услуг и облачных сервисов, также должны разрабатывать модель угроз. Это помогает им обеспечить безопасность своих клиентов и предотвратить возможные угрозы, связанные с хранением и передачей конфиденциальных данных.

4. Информационно-аналитические центры

Информационно-аналитические центры, занимающиеся исследованием и анализом угроз информационной безопасности, должны разрабатывать модель угроз для более точного определения характеристик угрозы и ее возможных последствий. Это помогает им предоставлять актуальные данные и рекомендации своим клиентам.

5. Компании по разработке систем безопасности

Компании, занимающиеся разработкой и поставкой систем безопасности, также должны разрабатывать модель угроз. Это позволяет им улучшить свои продукты и предоставить клиентам более эффективные инструменты для обеспечения информационной безопасности.

6. Исследователи в области информационной безопасности

Исследователям в области информационной безопасности также необходимо разрабатывать модель угроз для изучения различных аспектов угроз информации и разработки новых методов противодействия им. Это позволяет им быть в курсе последних тенденций и развития угроз информационной безопасности.

В целом, разработка модели угроз является важным шагом для обеспечения безопасности информационных систем в различных секторах. Она позволяет организациям и специалистам лучше понимать угрозы и принимать меры для их предотвращения.

Оценка актуальности угроз безопасности информации

Определение угроз безопасности информации

Угрозами безопасности информации называются действия или события, способные нарушить конфиденциальность, целостность или доступность информационной системы. Они могут быть вызваны внешними или внутренними факторами и представляют собой потенциальный риск для организации.

Классификация угроз безопасности информации

Угрозы безопасности информации могут быть разделены на различные категории в зависимости от их характера и источников:

- Киберпреступления, включающие в себя хакерские атаки, вирусы, фишинг и другие онлайн-угрозы.

- Физические угрозы, такие как кража или повреждение оборудования, нарушение доступа или манипуляция с физическими носителями информации.

- Внутренние угрозы, которые связаны с недобросовестными сотрудниками компании, поступающими против правил и политик безопасности.

Оценка актуальности угроз

Для эффективной защиты информации необходимо оценить актуальность угроз безопасности на текущий момент. Это позволяет определить, какие угрозы могут представлять наибольшую опасность для организации и на какие меры безопасности следует обратить особое внимание.

Оценка актуальности угроз безопасности информации может быть основана на следующих этапах:

- Идентификация угроз — определение конкретных угроз, которые могут потенциально повредить информационную систему.

- Анализ уровня угроз — оценка масштаба и возможных последствий каждой угрозы для организации.

- Определение вероятности реализации угроз — оценка вероятности возникновения каждой угрозы и возможности ее реализации.

- Оценка важности угроз — определение, какие угрозы являются наиболее значимыми для организации и требуют приоритетного решения.

Оценка актуальности угроз безопасности информации является важным шагом в обеспечении надежной защиты информационных систем. Позволяя идентифицировать наиболее опасные угрозы, она помогает организации принять необходимые меры по предотвращению и реагированию на возможные инциденты безопасности.

Что такое модель нарушителя?

Ключевые характеристики модели нарушителя:

- Мотивации: Модель нарушителя включает анализ причин, по которым человек может совершить нарушение. Это может быть финансовая выгода, разочарование в работе, месть или привычка нарушать правила.

- Профиль: Модель нарушителя описывает типичные характеристики внутренних нарушителей. Включает в себя факторы, такие как возраст, пол, образование, должность и доступ к конфиденциальной информации.

- Методы нарушения: Модель нарушителя описывает типы и способы нарушений, которые могут быть совершены. Это может быть несанкционированный доступ к информации, утечка данных, злоупотребление привилегиями или уклонение от фискальных обязательств.

- Факторы риска: Модель нарушителя учитывает факторы, которые могут увеличить вероятность внутреннего нарушения, такие как отсутствие контроля, недостаточная безопасность данных, конфликтные ситуации или высокий уровень стресса.

Применение модели нарушителя:

Модель нарушителя позволяет организации принять проактивные меры для предотвращения внутренних нарушений безопасности. На основе модели можно разработать стратегию противодействия, включающую меры контроля, обучение сотрудников и создание политики безопасности.

Модель нарушителя — это важный инструмент в области информационной безопасности, который помогает организациям оценить риски и принять соответствующие меры для защиты своих ресурсов.

Используемые методики, иные документы и ресурсы

В процессе идентификации, предотвращения и пресечения действий внутренних нарушителей с низким потенциалом, используются различные методики, документы и ресурсы. Они позволяют эффективно управлять данным риском и минимизировать возможные негативные последствия.

Использование мониторинга и обнаружения

Одним из ключевых инструментов является мониторинг и обнаружение аномального поведения сотрудников. Это позволяет выявить подозрительные активности, такие как несанкционированный доступ к конфиденциальной информации или неправомерное использование привилегий.

- Построение профайлов поведения: анализ активности сотрудников позволяет создать профиль их типичного поведения и обнаружить отклонения от него.

- Использование технологий обнаружения: применение специализированных систем и программного обеспечения позволяет обнаружить аномальные активности на основе определенных шаблонов поведения.

- Мониторинг сетевой активности: анализ данных о сетевой активности сотрудников помогает обнаружить подозрительные действия, такие как пересылка конфиденциальной информации через непроверенные каналы связи.

Разработка и реализация внутренних правил и процедур

Для эффективного управления риском внутреннего нарушителя с низким потенциалом, необходимо разработать и реализовать внутренние правила и процедуры.

- Установление строгих политик безопасности: разработка и внедрение политик и правил, которые определяют допустимые действия сотрудников, а также меры ответственности за нарушение данных политик.

- Обучение сотрудников: проведение тренингов и обучающих программ, которые помогают сотрудникам осознать риски, связанные с неправомерными действиями, и научиться идентифицировать и предотвращать подобные ситуации.

- Внедрение контрольных механизмов: установление системы контроля и мониторинга действий сотрудников, включая регулярную проверку правильности их действий и соблюдение установленных правил.

Сотрудничество с внешними экспертами и специалистами

В случае необходимости по разрешению проблем, связанных с внутренним нарушителем, может потребоваться сотрудничество с внешними экспертами и специалистами.

| Ресурсы | Описание |

|---|---|

| Консалтинговые компании | Предоставление экспертной поддержки и консультаций в области предотвращения и управления внутренними нарушениями. |

| Юридические услуги | Помощь в разработке правовой базы для предотвращения и пресечения действий внутренних нарушителей, а также в расследовании инцидентов. |

| Компании по кибербезопасности | Предоставление технической поддержки и услуг по обнаружению и предотвращению кибератак со стороны внутренних нарушителей. |

Важно применять комплексный подход к управлению внутренними нарушителями с низким потенциалом, используя различные методики, документы и ресурсы. Только так можно эффективно предотвращать и пресекать возможные инциденты и минимизировать риски для организации.

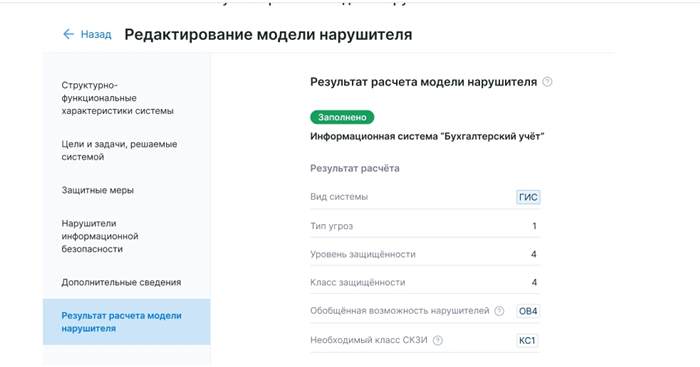

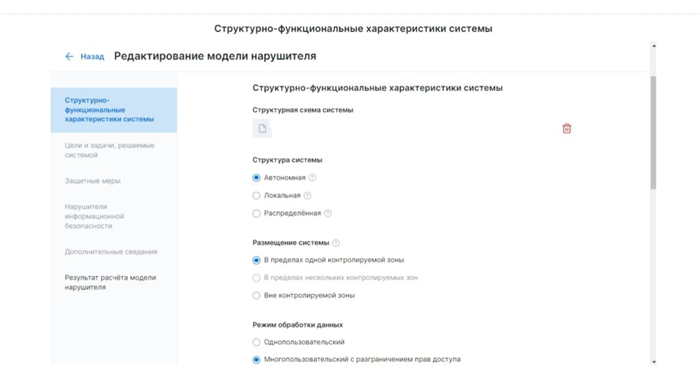

Создаем модель нарушителя информационной безопасности пример

Внутренний нарушитель — это сотрудник организации, который имеет доступ к информационным ресурсам и системам, и использует этот доступ для незаконных или вредоносных действий. Внутренний нарушитель может быть как случайным действующим лицом, так и специалистом в области информационной безопасности.

Для создания модели нарушителя информационной безопасности с низким потенциалом мы должны учесть несколько ключевых аспектов:

- Мотивация: внутренний нарушитель может быть мотивирован финансовыми проблемами, недовольством существующими условиями работы, желанием получить конкурентное преимущество или просто потребностью вызвать хаос.

- Возможности: внутренний нарушитель обладает доступом к информационным ресурсам и системам, что позволяет ему выполнять вредоносные действия. Кроме того, внутренний нарушитель может иметь знания и навыки в области компьютерной безопасности.

- Распознавание: распознавание внутреннего нарушителя может быть сложной задачей из-за того, что он имеет доступ к системе и может использовать свои привилегии для сокрытия своих действий.

Создание модели нарушителя информационной безопасности обеспечивает возможность раннего обнаружения, предотвращения и реагирования на инциденты информационной безопасности. Это позволяет организациям принять соответствующие меры по защите информационных ресурсов и систем от внутренних угроз.

Важно помнить, что модель нарушителя информационной безопасности должна быть адаптирована к конкретным условиям и потребностям организации. Это позволит эффективно выявлять и предотвращать инциденты информационной безопасности, минимизируя риски для организации.